1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

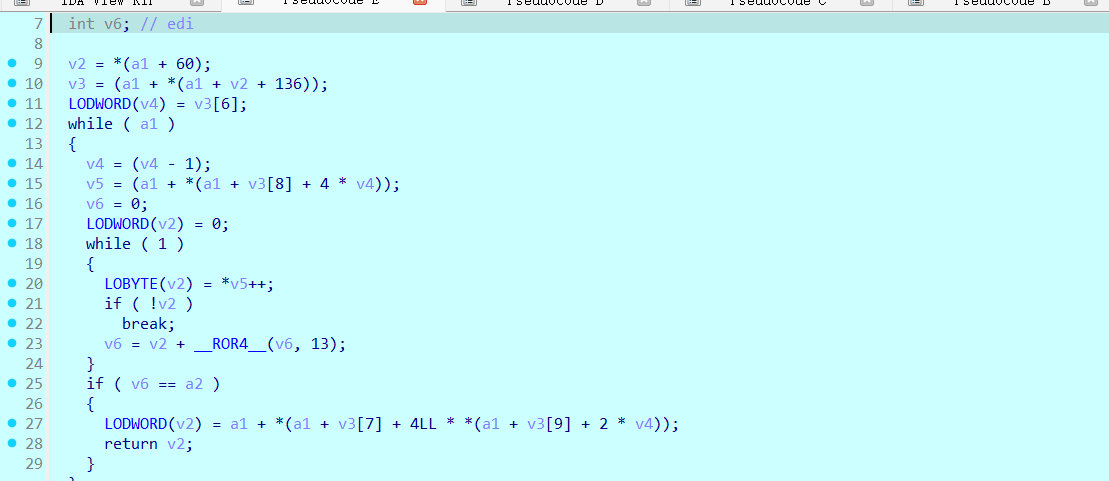

| import hashlib

hashes = [

0x20, 0x40, 0x01, 0xDE, 0x61, 0xEE, 0x2B, 0x59, 0xF7, 0x71, 0xF5, 0x3F, 0xEB, 0x64, 0x0F, 0x35,

0x09, 0x32, 0xC5, 0xCD, 0xE6, 0x99, 0xE2, 0x3B, 0x27, 0x66, 0x29, 0x95, 0xD4, 0xBD, 0x04, 0x16,

0x73, 0xFE, 0x4A, 0x5E, 0x48, 0x6A, 0xE1, 0xF4, 0xD0, 0x33, 0xC5, 0x95, 0xC5, 0xAA, 0xC7, 0x9E,

0x6A, 0xFE, 0xAE, 0x7A, 0x28, 0xB7, 0x82, 0x9C, 0x3E, 0xA9, 0x7F, 0x0C, 0x74, 0x75, 0xFF, 0x30,

0xA3, 0x8D, 0xF0, 0x1B, 0x42, 0xFE, 0x10, 0x09, 0xF1, 0xDA, 0x3C, 0x3B, 0xF7, 0x78, 0x7B, 0xEA,

0xCD, 0x5C, 0xE1, 0x74, 0x3E, 0x6D, 0x19, 0xF6, 0xD4, 0x6D, 0x09, 0x6F, 0xD0, 0xBB, 0xA9, 0x0A,

0x67, 0x75, 0x62, 0xC4, 0x99, 0x09, 0x49, 0xFB, 0x8E, 0x8C, 0x2F, 0x81, 0x66, 0xF8, 0x0D, 0x81,

0x51, 0xA4, 0xA1, 0xC0, 0xE0, 0x67, 0x9A, 0xC2, 0x4D, 0x45, 0x46, 0x33, 0xC1, 0x70, 0x9C, 0x29,

0x16, 0xDB, 0x9A, 0xE9, 0xD8, 0xA6, 0xB5, 0xDC, 0x76, 0x16, 0xFB, 0x3B, 0x0B, 0x74, 0xE2, 0x87,

0xE4, 0x92, 0xE7, 0xD2, 0x95, 0x96, 0x1A, 0x0A, 0x14, 0xB9, 0xEE, 0x93, 0x5C, 0x82, 0x5D, 0x59,

0xAA, 0xC5, 0x13, 0xEA, 0x30, 0x6B, 0x59, 0xB9, 0xAA, 0x9A, 0xF9, 0x87, 0xD3, 0x90, 0xE3, 0x8D,

0xF0, 0x92, 0x89, 0x18, 0xB2, 0x56, 0x56, 0xC1, 0x80, 0xC2, 0x35, 0xB9, 0xAF, 0x7B, 0xE2, 0x96,

0xB7, 0xCF, 0x5A, 0x8D, 0x7E, 0xB9, 0x3D, 0x4D, 0x82, 0x5A, 0x40, 0x0F, 0xA1, 0x73, 0x02, 0x0A,

0x0D, 0x5C, 0xD3, 0x4A, 0x8C, 0x2F, 0x4F, 0x81, 0x8D, 0x01, 0xCA, 0x2B, 0xD9, 0x91, 0xC2, 0x15,

0x48, 0x7D, 0x3C, 0xFD, 0x82, 0xC3, 0x91, 0x54, 0x66, 0x51, 0x3E, 0x09, 0x7C, 0x6B, 0x00, 0x59,

0x3D, 0x8C, 0x67, 0x7C, 0xE5, 0x4B, 0x2A, 0x29, 0x2F, 0xDE, 0x8B, 0x14, 0xF8, 0x8C, 0xCB, 0x89,

0x93, 0x31, 0x30, 0xB1, 0x01, 0x31, 0x09, 0x3C, 0x44, 0x63, 0xF7, 0xC3, 0x72, 0xBA, 0x43, 0x5C,

0x09, 0x1A, 0x87, 0xA9, 0xB7, 0x78, 0x03, 0x85, 0x3F, 0x2C, 0x5A, 0xB5, 0xA3, 0xF3, 0x3C, 0xAA,

0x54, 0x7D, 0x5E, 0x2A, 0x74, 0x0B, 0x5D, 0x7D, 0x7C, 0x94, 0xC9, 0xB9, 0x33, 0x3C, 0x81, 0x83,

0xE1, 0x3A, 0x85, 0x8A, 0x52, 0x8C, 0x81, 0x88, 0xFD, 0xDD, 0x2F, 0xE1, 0x87, 0xA0, 0x7C, 0xC0,

0x7C, 0x5C, 0xD8, 0x1D, 0x84, 0x04, 0x6C, 0xAA, 0xC3, 0x35, 0xC2, 0xAF, 0xD9, 0x67, 0x37, 0x29,

0xBA, 0x0F, 0xBA, 0x09, 0xFB, 0x7C, 0xB2, 0x25, 0xFE, 0xDB, 0x64, 0x99, 0xBE, 0x5E, 0xFC, 0x29,

0xEE, 0x34, 0x0E, 0xA3, 0xEC, 0xF7, 0x7D, 0x89, 0x24, 0x7E, 0x26, 0x40, 0x15, 0xC0, 0x71, 0xD8,

0xBB, 0xD6, 0x6B, 0x30, 0xFB, 0x49, 0x47, 0x9A, 0x55, 0xC9, 0x22, 0x52, 0x82, 0xB1, 0x92, 0x87

]

hashes_bytes = bytes(hashes)

hash_list = [hashes_bytes[i:i+32] for i in range(0, 384, 32)]

def brute_force_3byte_sha256(target_hash):

for i in range(0, 0x1000000):

b1 = (i >> 16) & 0xFF

b2 = (i >> 8) & 0xFF

b3 = i & 0xFF

data = bytes([b1, b2, b3])

h = hashlib.sha256(data).digest()

if h == target_hash:

return data

return None

result = []

for idx, h in enumerate(hash_list):

print(f"[+] Brute-forcing block {idx+1}/12...")

plain = brute_force_3byte_sha256(h)

if plain is None:

print(f"[-] Failed to crack block {idx+1}")

result.append(b"???")

else:

print(f" Found: {plain.hex()} -> {repr(plain)}")

result.append(plain)

flag = b"".join([block[::-1] for block in result[::-1]])

print(f"argv[1] = {flag}")

print(f"Length: {len(flag)} bytes")

|