花指令-近跳转和call0h型

根据https://xz.aliyun.com/news/14062 这位师傅的文章学习来的

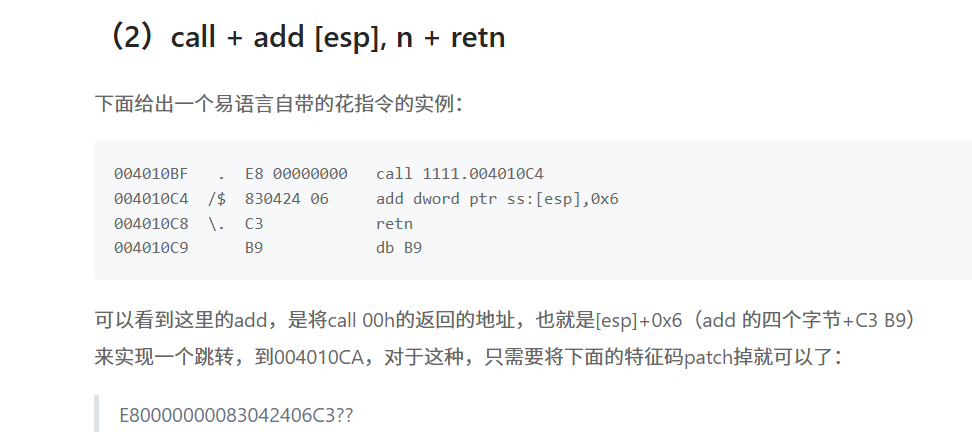

这两道题目的花指令都是近跳转和call 0h型

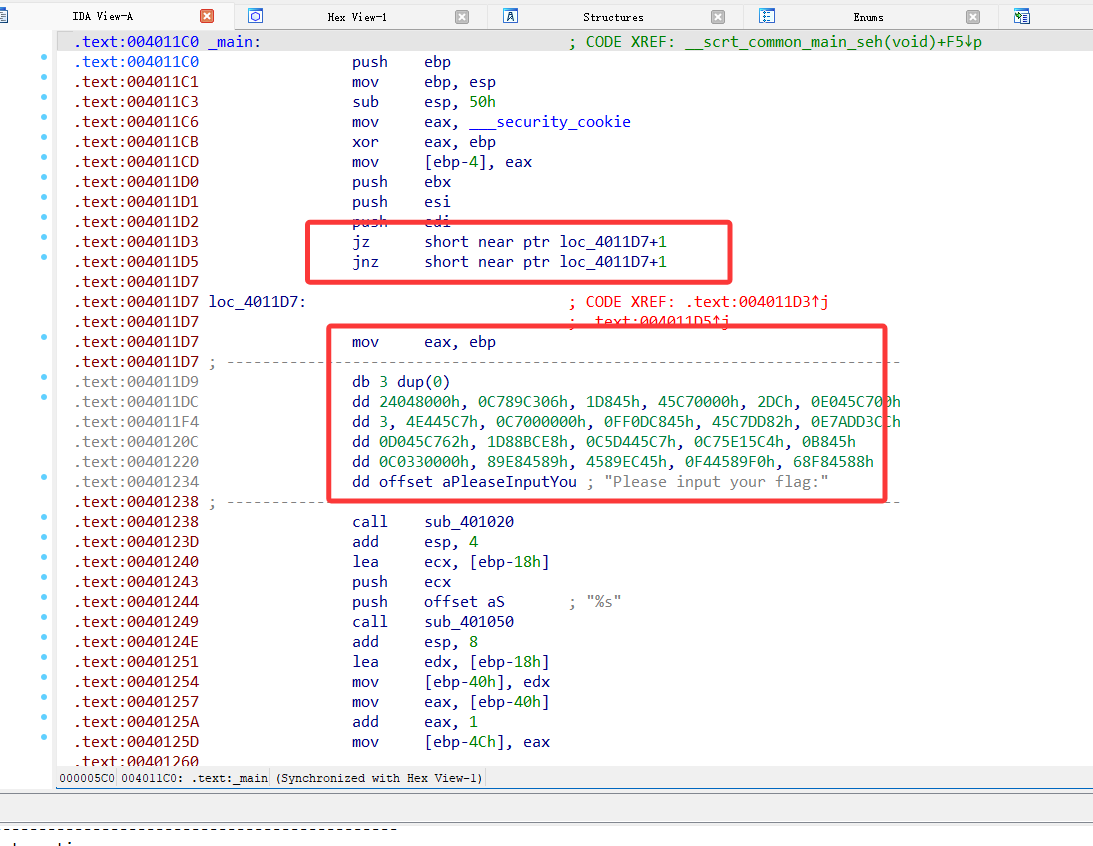

1、LitCTF 2025 | easy_tea

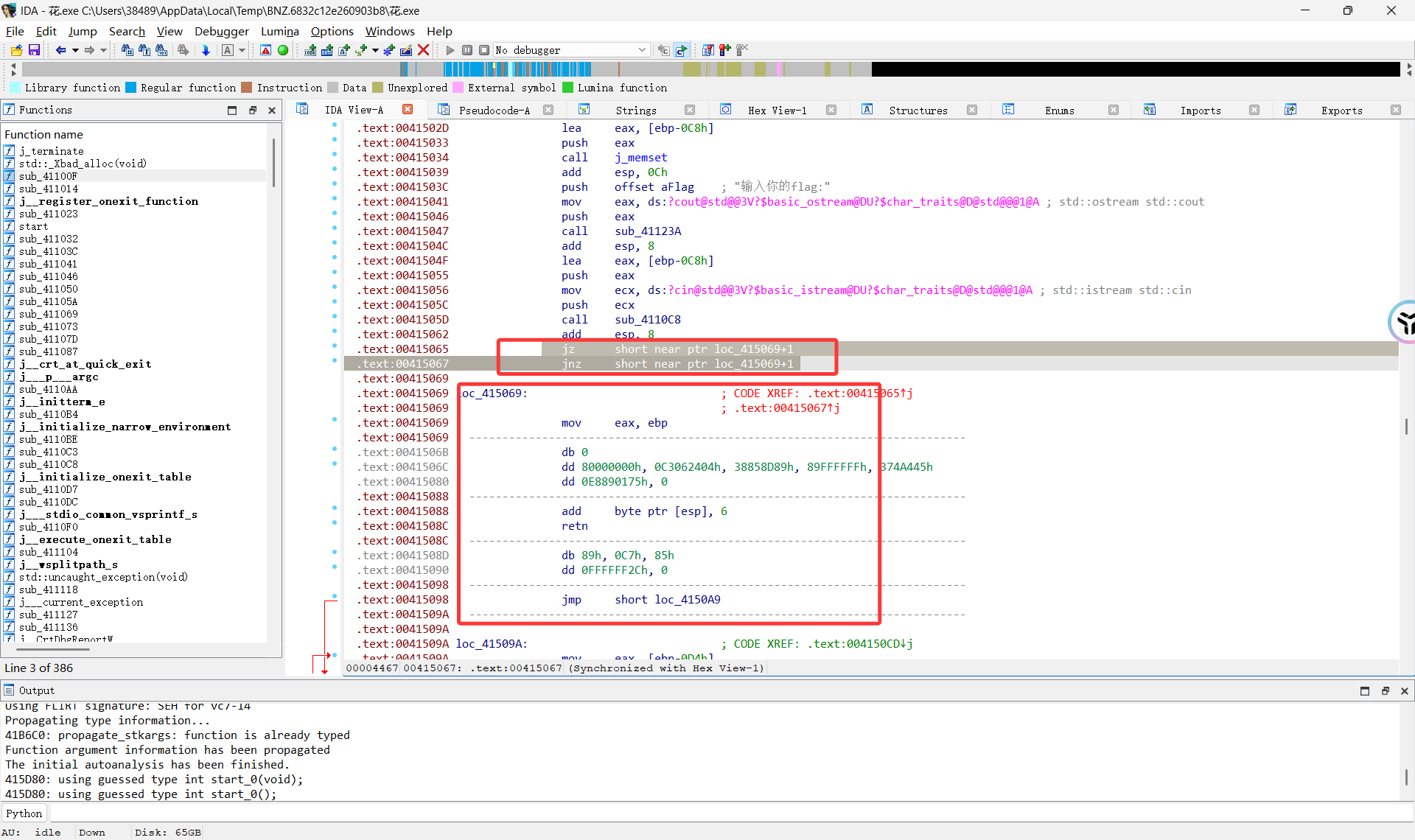

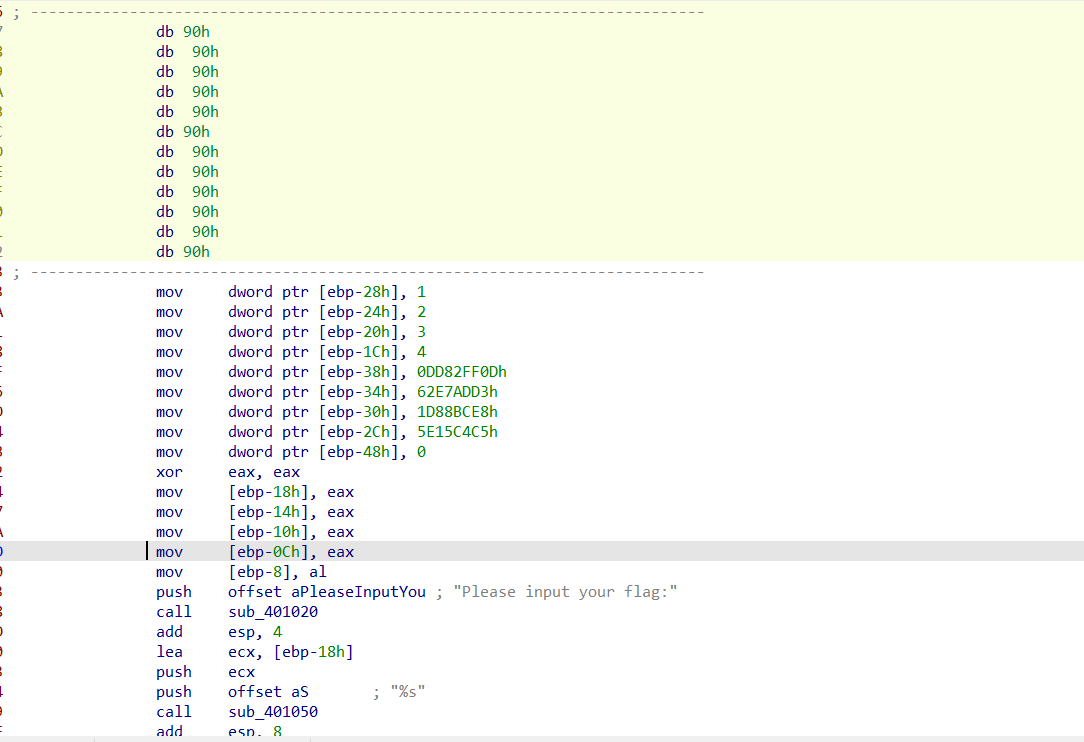

直接shift+f2找到主要的加密位置,然后看到花,把这个近跳转nop,然后下面的函数按d转为机器码,有好几处花,都直接nop掉

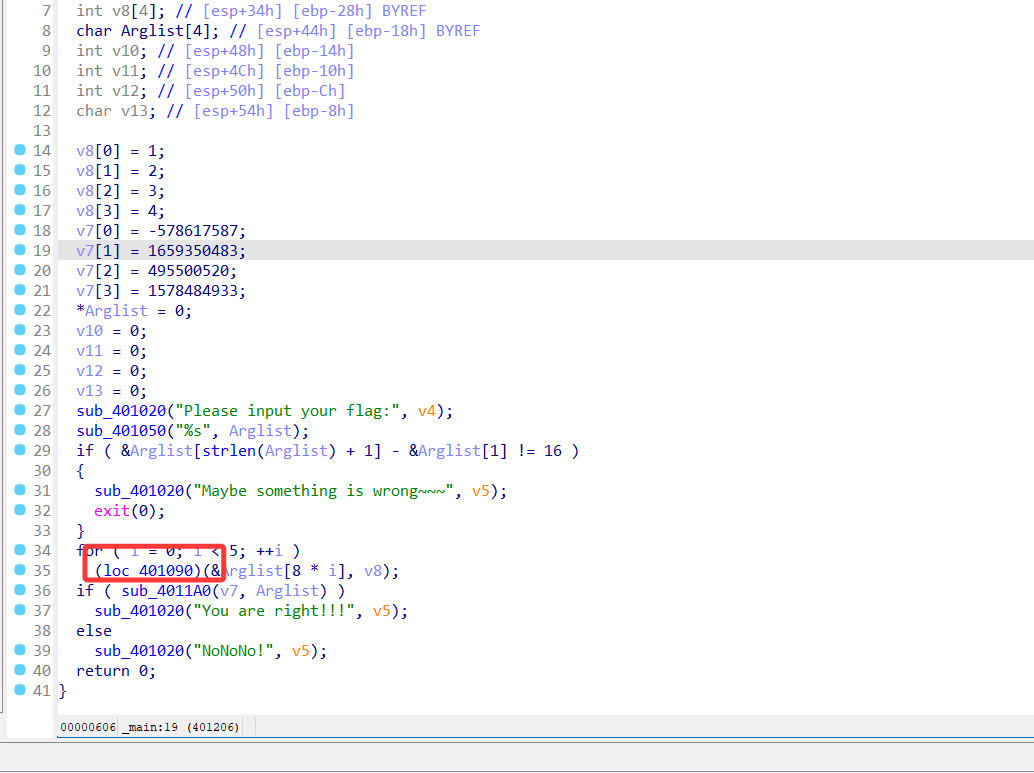

然后一整个部分再按p识别成函数,然后f5,

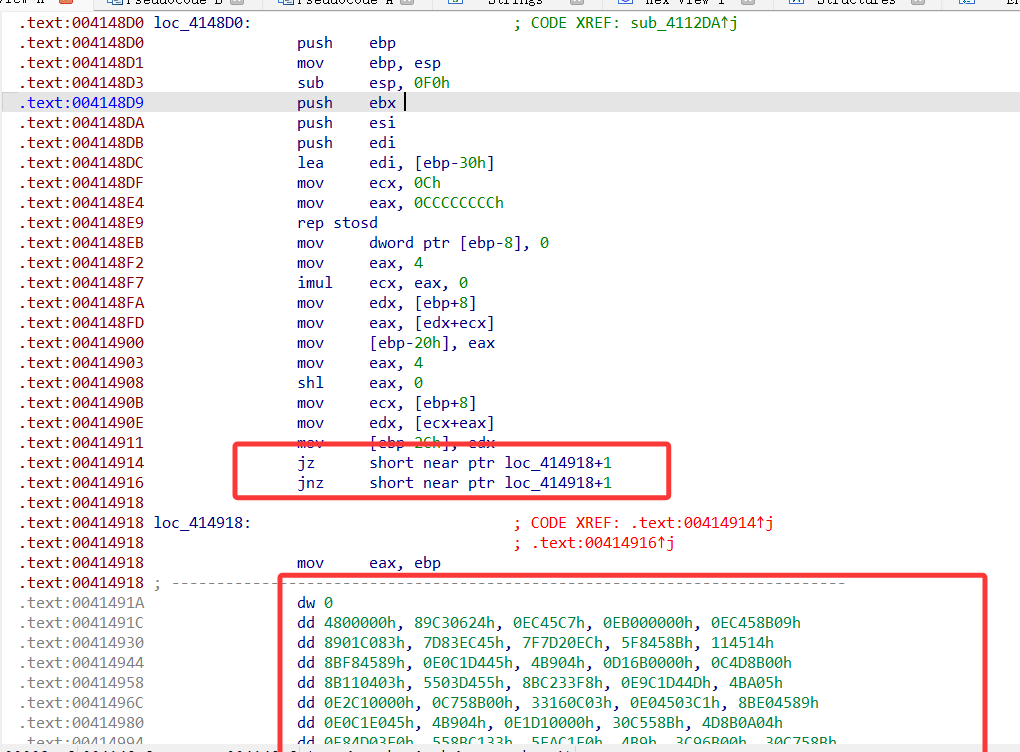

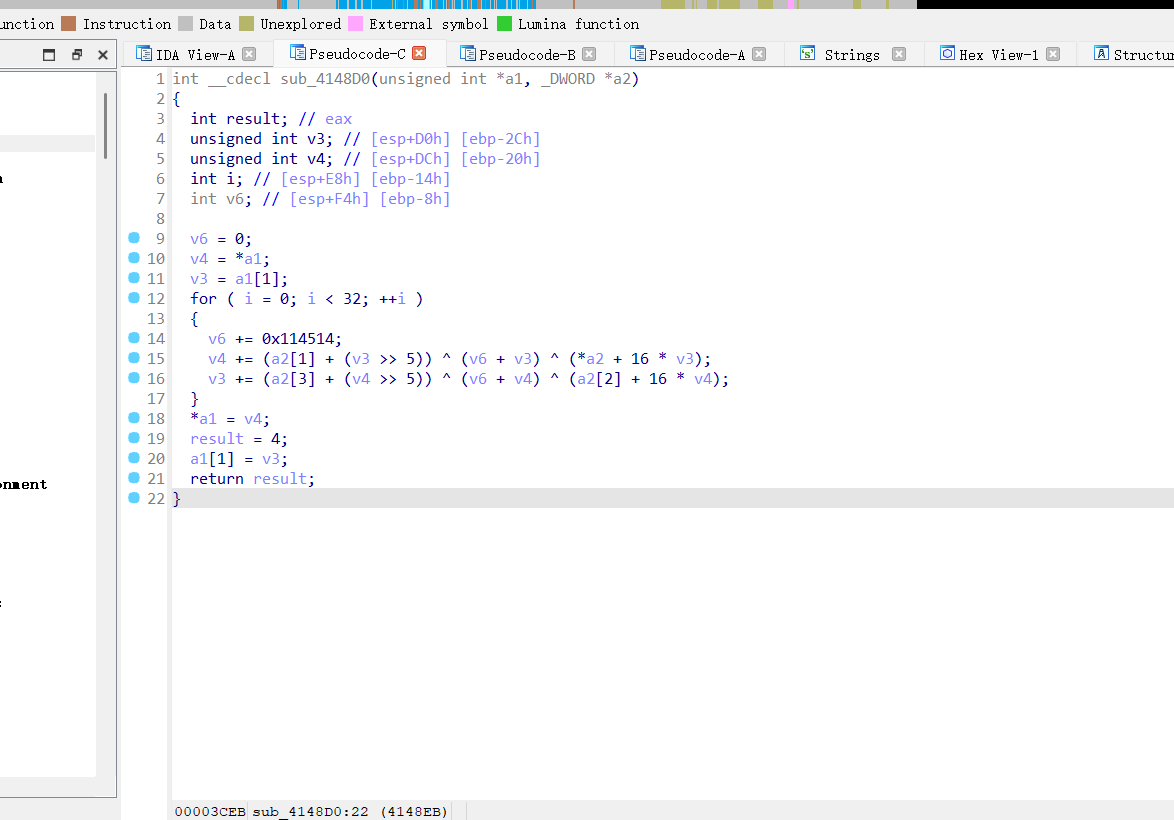

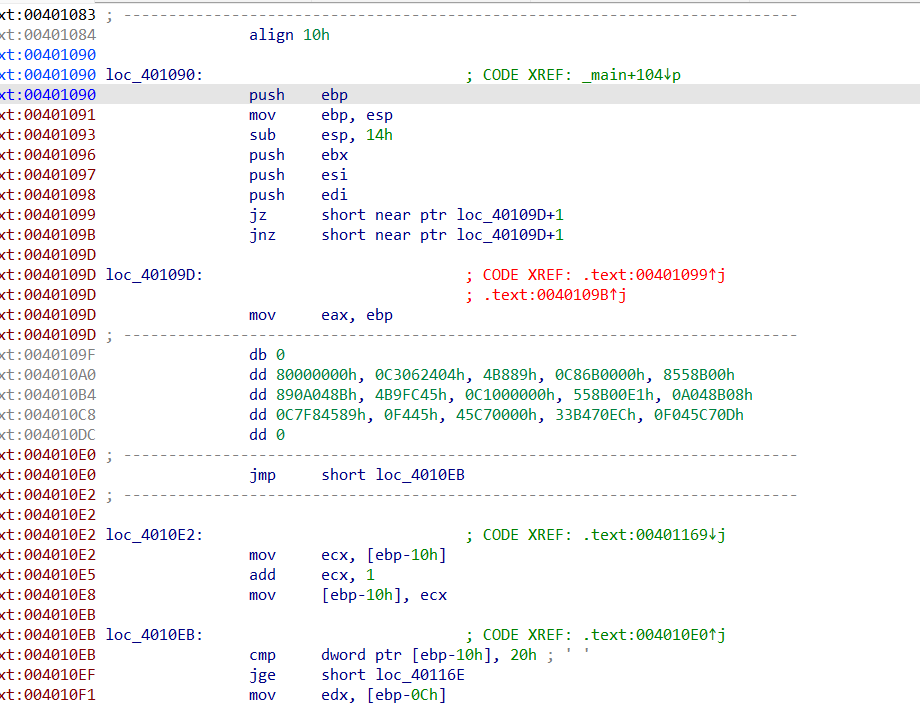

这里主tea加密部分仍然看不到,进去之后看到这一部分还是花,nop掉之后,把下面的部分按d,最后直接按p和f5反汇编和上面的操作一样

就是这个

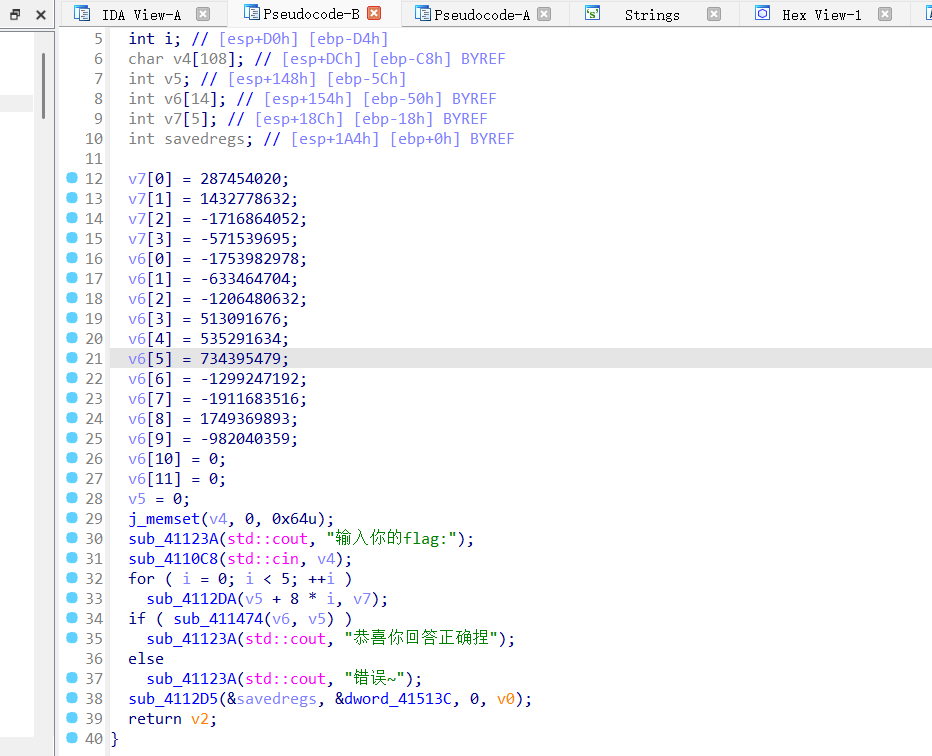

2、camellia-练习

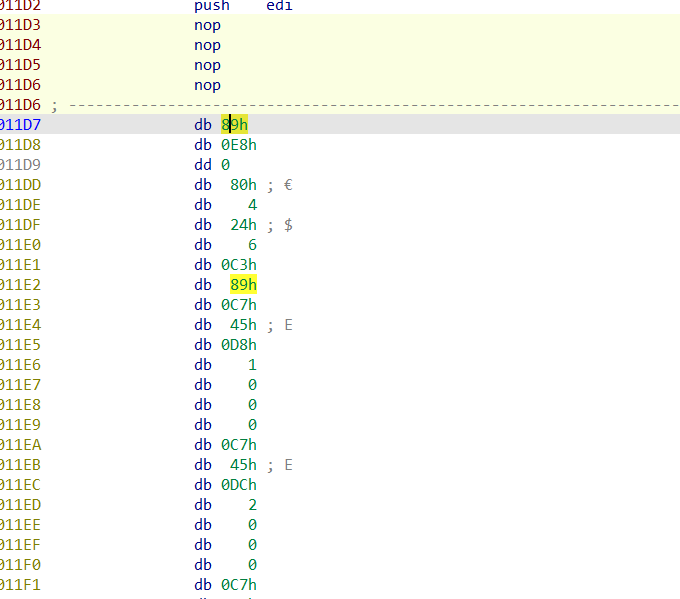

这个题也一样,把近跳转nop掉之后,再把下面的那段按d看机器码更方便

这里就是要nop掉的,call 0h类型

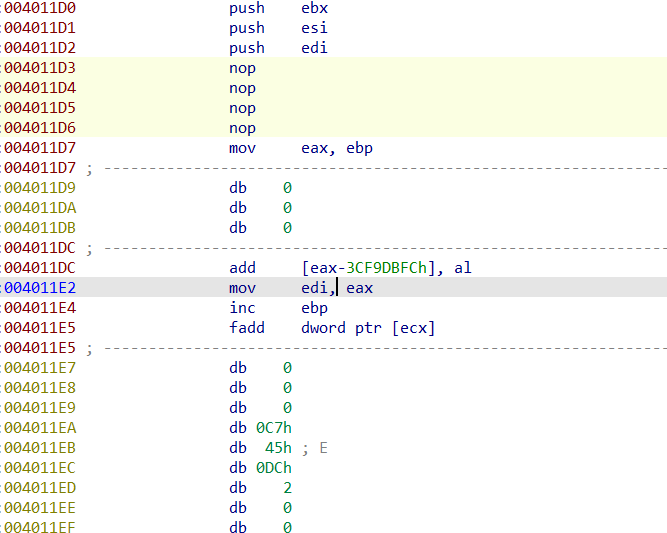

如果看不出来也可以把这一小段按c强制编译看汇编,这里就是花指令,nop掉

然后再把剩下的那一段按c强制编译,没啥问题,已经除掉花了

然后f5看伪代码,发现这里的加密函数位置还有无法编译的花指令

进入那个函数,还是一样的思路,nop掉之后反编译就能看到代码了

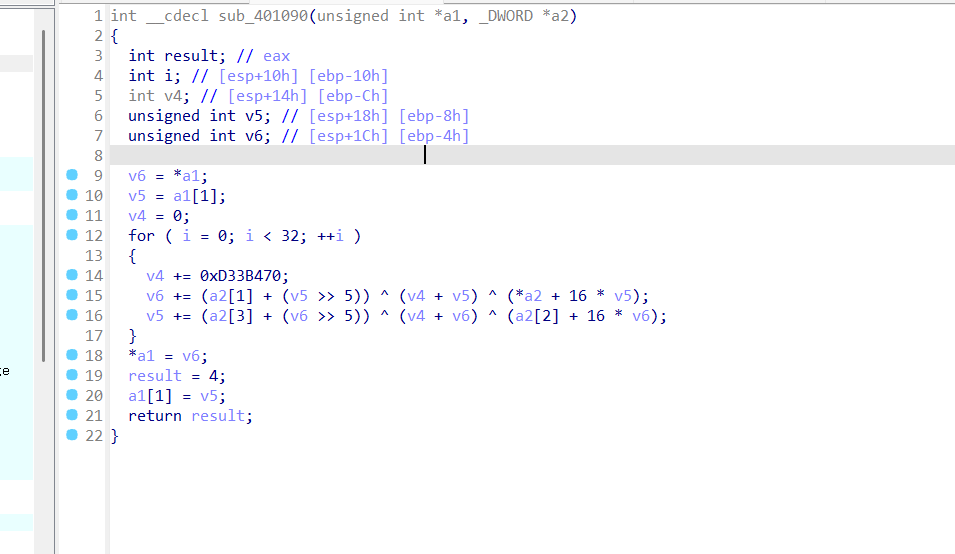

这就是主要的tea加密算法,解密就行

花指令-近跳转和call0h型

https://j1nxem-o.github.io/2025/06/02/花指令-近跳转和call0h型/